¿Cuentas con los servicios de seguridad adecuados para tu negocio?

EON se encarga de proporcionar e instalar infraestructura de redes para voz, datos, audio y video, así como soluciones inalámbricas.

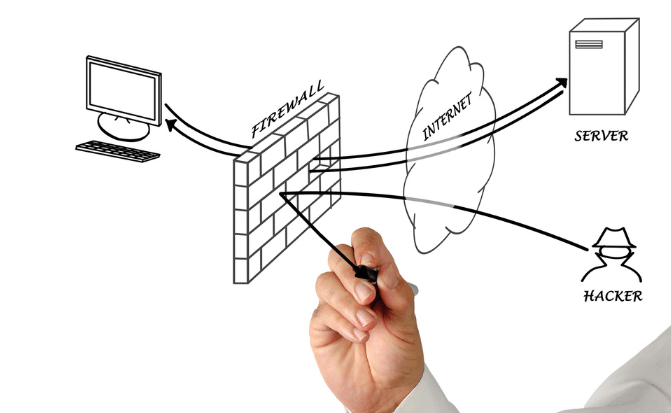

La seguridad de la red perimetral es un aspecto crucial para proteger los sistemas y datos de una organización. Una evaluación de riesgos de la red perimetral permite identificar posibles vulnerabilidades y amenazas, y desarrollar un plan de seguridad adecuado para mitigar los riesgos. En este artículo, exploraremos los pasos necesarios para realizar una evaluación de riesgos de la red perimetral y elaborar un plan de seguridad efectivo.

En el entorno digital actual, las organizaciones se enfrentan a amenazas cada vez más sofisticadas que buscan explotar las vulnerabilidades de sus redes. Una red perimetral bien protegida es fundamental para prevenir ataques y asegurar la integridad de los sistemas.

Realizar una evaluación de riesgos de la red perimetral es fundamental por varias razones. En primer lugar, permite identificar las posibles vulnerabilidades y amenazas a las que está expuesta una red perimetral. Esto ayuda a comprender los riesgos potenciales y tomar medidas preventivas para mitigarlos.

Además, una evaluación de riesgos de la red perimetral ayuda a establecer prioridades en términos de seguridad. Al comprender los riesgos más críticos, las organizaciones pueden asignar recursos y esfuerzos adecuados para proteger sus sistemas y datos.

La frecuencia con la que se debe realizar una evaluación de riesgos de la red perimetral puede variar dependiendo del tamaño y la naturaleza de la organización. Sin embargo, es recomendable llevar a cabo evaluaciones periódicas, al menos una vez al año, o después de cambios significativos en la infraestructura de la red.

Realizar evaluaciones regulares es fundamental para garantizar la seguridad continua de la red perimetral. A medida que las amenazas cibernéticas evolucionan y se vuelven más sofisticadas, es importante evaluar y actualizar constantemente las medidas de seguridad existentes.

Además, los cambios en la infraestructura de la red, como la implementación de nuevas tecnologías, la adición de servidores o la expansión de la red, pueden introducir nuevos riesgos y vulnerabilidades. Por lo tanto, es crucial realizar evaluaciones de riesgos después de estos cambios para identificar cualquier brecha de seguridad y tomar las medidas necesarias para mitigar los riesgos.

Realizar una evaluación de riesgos de la red perimetral involucra varios pasos esenciales. A continuación, se presentan los principales:

Realizar una evaluación de riesgos de la red perimetral y elaborar un plan de seguridad adecuado son pasos fundamentales para garantizar la protección de los sistemas y datos de una organización. Al identificar y mitigar los riesgos, las organizaciones pueden fortalecer su postura de seguridad y reducir la probabilidad de incidentes de seguridad.

En EON Solutions tenemos soluciones tecnológicas para ayudarte a convertir a tu empresa a la transformación digital en Ciudad Juárez.

Nosotros te ayudaremos ¡Contáctanos!

EON se encarga de proporcionar e instalar infraestructura de redes para voz, datos, audio y video, así como soluciones inalámbricas.

Las cámaras FLIR utilizan la tecnología de imagen térmica para capturar la radiación infrarroja emitida por objetos y convertirla en imágenes visibles.

En el mundo empresarial actual, la seguridad y el control son aspectos fundamentales para garantizar el buen funcionamiento de una organización.